» ترجمات

من البحرين بمحبة : الكشف عن أدوات تجسس فين فيشر

2012-07-30 - 11:39 ص

ترجمة: مرآة البحرين

تم وصف طاقم برمجيات فين فيشر Fin Fisher Suite من قبل موزعيها، شركة غاما الدولية في المملكة المتحدة، على أنها "التسلل الحكومي لتكنولوجيا المعلومات وحلول المراقبة عن بعد". (1) في البداية اكتسبت تلك البرمجيات سمعة سيئة بعد أن تم الكشف عن مشاركة جهاز أمن الدولة المصري في المفاوضات مع شركة غاما الدولية في المملكة المتحدة في شراء البرمجيات. وقد تسربت المواد الترويجية التي تصف تلك البرمجيات بانها تقدم مجموعة واسعة من إمكانيات التسلل والرصد. (2) وعلى الرغم من هذا، إلا أنه لم يتم تحليل مجموعة البرمجيات نفسها علنا.

هذا التقرير يحتوي على تحليل لعدة قطع من البرمجيات الضارة التي حصلت عليها فيرنون سيلفر لوكالة بلومبرغ نيوز والتي تم إرسالها إلى ناشطين بحرينين مؤيدين للديمقراطية في نيسان/أبريل وأيار/مايو من هذا العام. الغرض من هذا العمل هو تحديد وتصنيف البرامج الضارة من أجل فهم أفضل للجهات التي تقف وراء الهجمات والمخاطر التي يتعرض لها الضحايا. ومن أجل إنجاز هذا الهدف، أجرينا أساليب عديدة ومختلفة خلال التحقيق.

فضلا عن الفحص المباشر للعينات من خلال تحليل ديناميكي وثابت، حيث قمنا بتركيب البرمجيات الضارة على جهاز افتراضي (Virtual Machine). وراقبنا نظام الملفات، والشبكة، ونظام التشغيل للجهاز الافتراضي (VM) المصاب.

هذا التحليل يشير إلى استخدام "FinSpy"، وهي جزء من مجموعة التسلل التجاري لـ Finfisher، والتي يتم توزيعها بواسطة شركة غاما الدولية.

التسليم

هذا المقطع يصف كيفية تسليم البرمجيات الضارة إلى الضحايا المحتملين الذين يستخدمون رسائل البريد الإلكتروني التي تحتوي على مرفقات ضارة.

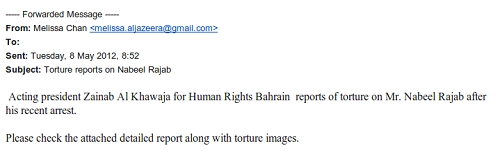

في أوائل شهر أيار/مايو، تم تنبيهنا إلى أنه كان يتم استهداف الناشطين البحرينيين برسائل البريد الإلكتروني الضارة. رسائل البريد الإلكتروني التي كانت تتعلق ظاهريا بالاضطرابات الحالية في البحرين، وكانت تشجع المتلقين لفتح سلسلة من المرفقات المشبوهة. صورة الشاشة التي في الأسفل هي مؤشرعلى محتوى رسالة نموذجية:

|

مرفقات رسائل البريد الإلكتروني التي تمكنا من تحليلها كانت نموذجية. ملفات Rar، التي وجدناها لاحتواء البرامج الضارة. مع ملاحظة أن المرسل الواضح لديه عنوان بريد إلكتروني يشير إلى أنه تم إرسالها من قبل " ميليسا تشان"، والتي هي مراسلة حقيقية لقناة الجزيرة الإنكليزية. نشتبه في أن عنوان البريد الإلكتروني ليس العنوان الحقيقي .

(3) تم فحص العينات التالية:

324783fbc33ec117f971cca77ef7ceaf7ce229a74edd6e2b3bd0effd9ed10dcc الفعاليات.rar

c5b39d98c85b21f8ac1bedd91f0b6510ea255411cf19c726545c1d0a23035914 _gpj.ArrestedXSuspects.rar

c5b37bb3620d4e7635c261e5810d628fc50e4ab06b843d78105a12cfbbea40d7 KingXhamadXonXofficialXvisitXtoX.rar

80fb86e265d44fbabac942f7b26c973944d2ace8a8268c094c3527b83169b3cc MeetingXAgenda.rar

f846301e7f190ee3bb2d3821971cc2456617edc2060b07729415c45633a5a751 Rajab.rar

هذه الملفات التنفيذية (exe) الواردة تتنكر في صورة ملفات أو وثائق :

49000fc53412bfda157417e2335410cf69ac26b66b0818a3be7eff589669d040 dialoge.exe

cc3b65a0f559fa5e6bf4e60eef3bffe8d568a93dbb850f78bdd3560f38218b5c gpj.1bajaR.exe

39b325bd19e0fe6e3e0fca355c2afddfe19cdd14ebda7a5fc96491fc66e0faba gpj.1egami.exe

e48bfeab2aca1741e6da62f8b8fc9e39078db574881691a464effe797222e632 gpj.bajaR.exe

2ec6814e4bad0cb03db6e241aabdc5e59661fb580bd870bdb50a39f1748b1d14 gpj.stcepsuS detserrA.exe

c29052dc6ee8257ec6c74618b6175abd6eb4400412c99ff34763ff6e20bab864 News about the existence of a new dialogue between AlWefaq & Govt..doc

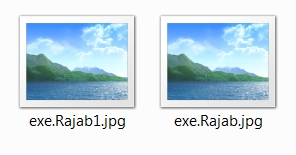

رسائل البريد الإلكتروني تشير عموما إلى أن المرفقات احتوت على المضمون السياسي الذي يهم الناشطين المؤيدين للديمقراطية والمعارضين. ومن أجل تمويه طبيعة المرفقات تم توظيف استخدام خبيث لـ “righttoleftoverride” (RLO) character . الرمز RLO (U+202e في يونيكود) يتحكم في وضع الرموز في نص يحتوي على رموز تتدفق من اليمين إلى اليسار، مثل اللغة العربية أو العبرية. البرامج الضارة تظهر على سطح مكتب كمبيوتر ضحية ما على أنها "exe.Rajab1.jpg" (على سبيل المثال)، جنبا إلى جنب مع رمز ويندوز الافتراضي لملف صورة ما دون الصور المصغرة. ولكن، عندما يتم عرض اسم الملف القائم UTF-8 في ANSI، يتم عرض الاسم على أنه "gpj.1bajaR.exe". اعتقادا بأنهم يفتحون " JPG" غير ضارة، وبدلا من ذلك يتم خداع الضحايا في تشغيل ملف "exe " قابل للتنفيذ .(4 )

|

وعند التنفيذ تثبت هذه الملفات تورجان Torjan متعدد المزايا على كمبيوتر الضحية. هذه البرامج الضارة تزود المهاجم بالوصول السري والبعيد إلى جهاز الضحية، فضلا عن حصد البيانات الشامل وإمكانيات الانتعاش.

التركيب

يصف هذا القسم كيفية إصابة البرمجيات الضارة للجهاز المستهدف.

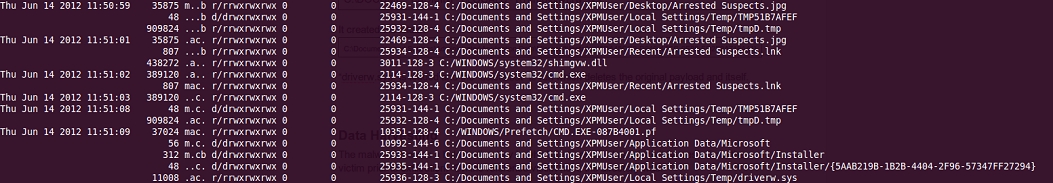

البرمجيات الضارة تعرض صورة ما كما هو متوقع. وهذا يختلف من عينة إلى عينة. العينة “Arrested Suspects.jpg” (“gpj.stcepsuS detserrA.exe

|

وبالإضافة إلى إنها تخلق دليلا (والذي يبدو أنه يختلف من نموذج إلى آخر):

C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF

تنسخ نفسها هنا (في هذه الحالة تظهر البرمجيات الضارة على أنها (“Arrested Suspects.jpg” حيث يتم اعادة تسميتها:

C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF\Arrested Suspects.jpg” => C:\Documents and Settings\XPMUser\Local Settings\Temp\TMP51B7AFEF\tmpD.tmp

ومن ثم تتخلى عن الملفات التالية :

C:\DOCUME~1\%USER%\LOCALS~1\Temp\delete.bat

C:\DOCUME~1\%USER%\LOCALS~1\Temp\driverw.sys

تقوم بإنشاء مجلد (الاسم الذي يختلف من كمبيوتر مصاب إلى كمبيوتر مصاب آخر):

C:\Documents and Settings\%USER%\Application Data\Microsoft\Installer\{5DA45CC9-D840-47CC-9F86-FD2E9A718A41}

ويمكن ملاحظة هذه العملية على الجدول الزمني لنظام ملفات الكمبيوتر المصاب (اضغط على الصورة للتكبير):

|

يتم تحميل "driverw.sys " ثم يتم تشغيل " delete.bat "والتي تحذف الحمولة الأصلية وتحذف نفسها. ومن ثم تصيب عمليات نظام التشغيل الموجودة، وتتصل بخادم القيادة والسيطرة، وتبدأ بحصاد البيانات والتسلل.

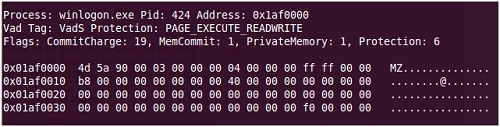

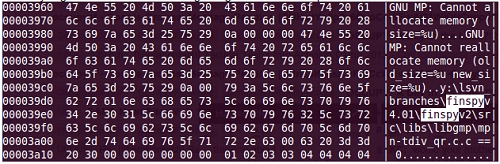

فحص صورة الذاكرة في جهاز مصاب بالبرمجيات الضارة يبين أنه تم استخدام تقنية ما لإصابة العمليات المعروفة باسم "عملية التفريغ". على سبيل المثال، مقطع الذاكرة أدناه من عملية "winlogon.exe" تم تحديدها على أنها قابلة للتنفيذ والكتابة:

|

وهنا تبدأ البرمجيات الضارة بمثال جديد من عملية مشروعة مثل "winlogon.exe"، وقبل أن تبدأ عملية الترابط الأولى، تقوم البرمجيات الضارة بالغاء تخصيص الذاكرة التي تحتوي على رمز الشرعية وتدخل الشيفرات الضارة في مكانها. تفريغ وفحص مقطع الذاكرة هذا يكشف النقاب عن السلاسل التالية في العملية المصابة:

|

لاحظ هذه السلسلة :

y:\lsvn_branches\finspyv4.01\finspyv2\src\libs\libgmp\mpn-tdiv_qr.c

هذا الملف، يبدو أنه متطابق مع ملف في المكتبة الحسابية المتعددة الدقة GNU

http://gmplib.org:8000/gmp/file/b5ca16212198/mpn/generic/tdiv_qr.c

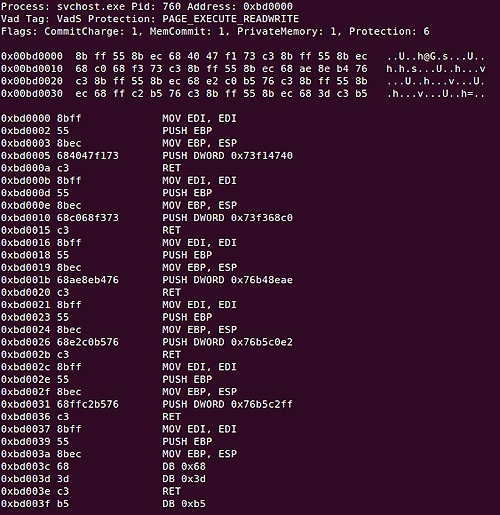

برنامج "Svchost.exe" تم العثورعلى أنه مصاب بالعدوى بطريقة مشابهة:

|

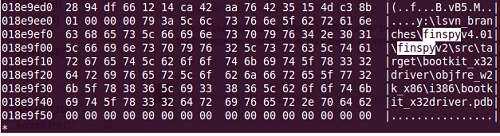

مزيد من الدراسة لتفريغ الذاكرة يكشف أيضا ما يلي:

|

هذا المسار يبدو أنه يرجع التشغيل الذي تستخدمه البرمجيات الضارة لتعديل تسلسل التمهيد للتمكن من الاستمرار:

y:\lsvn_branches\finspyv4.01\finspyv2\src\target\bootkit_x32driver\objfre_w2k_x86\i386\bootkit_x32driver.pdb

مرحلة ما قبل الإصابة مقابل مرحلة ما بعد الإصابة مقارنة بـالبرمجيات الضارة VM المصابة تبين أن سجل التشغيل الرئيسي (Master Boot Record MBR) قد تم تعديله بواسطة رمز أدخلته البرمجيات الضارة.

السلاسل الموجودة في الذاكرة "finspyv4.01" و "finspyv2" مثيرة للاهتمام بشكل خاص. أداة FinSpy هي جزء من تسلل FinFisher ومجموعة طاقم الرصد.(5)

التعتيم والمراوغة

هذا القسم يصف كيفية تصميم البرمجيات الضارة لمقاومة التحليل والتهرب من تحديد الهوية.

البرمجيات الضارة توظف عددا لا يحصى من التقنيات المصممة لتفادي الكشف وإحباط التحليل. في حين أن التحقيق في هذه النطاق لم ينته بعد، نحن نناقش عدة طرق مكتشفة كأمثلة للمدى الذي يذهب إليه المبرمجون لتجنب تحديد الهوية.

وقد تم استخدام معبئ افتراضي. وقد تم استخدام هذا النوع من التعتيم من قبل أولئك الذين لديهم "دوافع قوية لمنع تحليل برمجياتهم الضارة " (6)

وهذا يبدل تعليمات البرمجيات الضارة الأم X86 إلى لغة أخرى مخصصة يتم اختيارها من واحد من 11 نموذج رمزي. حين التشغيل، يتم تفسير ذلك من خلال مترجم غامض مخصص لتلك اللغة الخاصة. لم يتم التعرف على هذا المعبئ الافتراضي ويبدو أنه حسب الطلب.

وتستخدم عدة تقنيات لمكافحة التصحيح. مقطع الرمز هذا يعطل المصحح الرائج، OllyDbg.

.text:00401683 finit

.text:00401686 fld ds:tbyte_40168E

.text:0040168C jmp short locret_401698

———————————————————————

.text:0040168E tbyte_40168E dt 9.2233720368547758075e18

———————————————————————

.text:00401698 locret_401698:

.text:00401698 retn

هذه القيمة العشرية تتسبب في تعطيل OllyDbg عند محاولة عرض قيمته. ويمكن الاطلاع على شرح أكثر تفصيلا هنا.

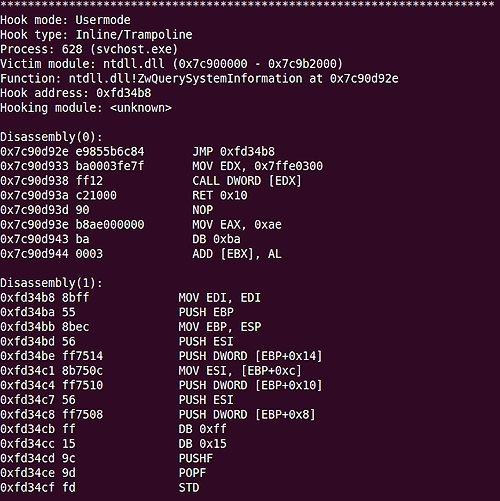

ولإلحاق الهزيمة بمصححات DbgBreakPoint، البرمجيات الضارة تجد عنوان DbgBreakPoint، وتخلق الصفحة EXECUTE_READWRITE وتكتب NOP على نقطة دخول DbgBreakPoint.

تقوم البرمجيات الضارة عبر PEB بالفحص لتكشف ما إذا كان يتم تصحيحه أم لا، وما إذا أرجعت عنوانا عشوائيا.

البرمجيات الضارة تدعو ZwSetInformationThread مع مجموعة ThreadInformationClass إلى 0 × 11، والذي يتسبب في فصل الصفحة عن المصحح.

تقوم البرمجيات الضارة بدعوة ZwQueryInformationProcess مع مجموعة ThreadInformationClass إلى 0x(ProcessDebugPort) و0x1e (ProcessDebugObjectHandle) للكشف عن وجود المصحح. وإذا تم الكشف عن مصحح ما فإنها تقفز إلى عنوان عشوائي. يتم استدعاء ZwQueryInformationProcess ايضا للتحقق من حالة DEP في العملية الحالية، وتعطلها إذا تبين انها مخولة .

تقوم البرمجيات الضارة بنشر حل محبب لبرامج مكافحة الفيروسات، مصممة خصيصا لـ AV الموجود على الجهاز المصاب. وتقوم البرمجيات الضارة بدعوة ZwQuerySystemInformation للحصول على ProcessInformation و ModuleInformation. ثم تقوم البرامج الضارة بتسيير قائمة العمليات والوحدات للبحث عن برنامج AV المثبتة. تحليلنا يشير إلى أن البرمجيات الضارة تبدو أن لديها شيفرة مختلفة لفتح / إنشاء عملية حقن لكل حل AV. بالنسبة لبعض البرامج المضادة للفيروسات هذا يبدو ضروريا لتكون النسخة المعتمدة. وظيفة “ZwQuerySystemInformation” مرتبط أيضا بالبرمجيات الضارة، وهي تقنية تستخدم في كثير من الأحيان لتمكين اخفاء العملية:

|

حصاد البيانات والتشفير

يصف هذا القسم كيفية قيام البرمجيات الضارة بجمع وتشفير البيانات من الجهاز المصاب.

تحليلنا أظهر أن البرامج الضارة تجمع مجموعة واسعة من بيانات ضحية مصاب. ويتم تخزين البيانات محليا في دليل خفي، واخفاؤها مع التشفير قبل التسلل. في إشارة المضيف الضحية، والدليل كان:

"C:/ويندوز/مثبت/{49FD463C-18F1-63C4-8F12-49F518F127}"

أجرينا الفحص الشرعي للملفات التي تم إنشاؤها في هذا الدليل، وحددنا مجموعة واسعة من البيانات التي تم جمعها. وتم العثور على ملفات في هذا الدليل لتكون لقطات، مسجل البيانات الرئيسية والصوت من مكالمات سكايب، وكلمات السر وأكثر من ذلك. ومن أجل الإيجاز نشمل مجموعة محدودة من الأمثلة هنا.

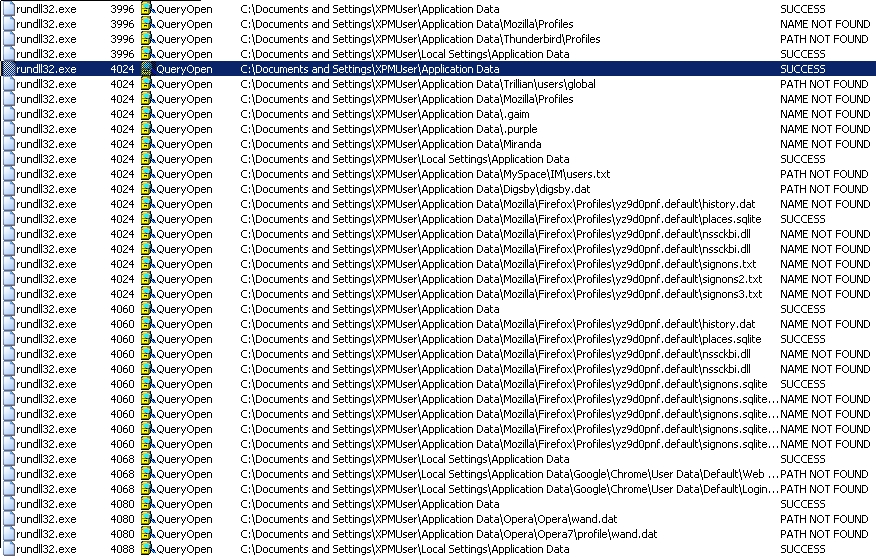

تحاول البرمجيات الضارة تحديد موقع تكوين وتخزين ملفات كلمة السر لبرامج التصفح المتنوعة ودردشة العملاء كما يتبين أدناه (انقر على الصورة للتكبير):

|

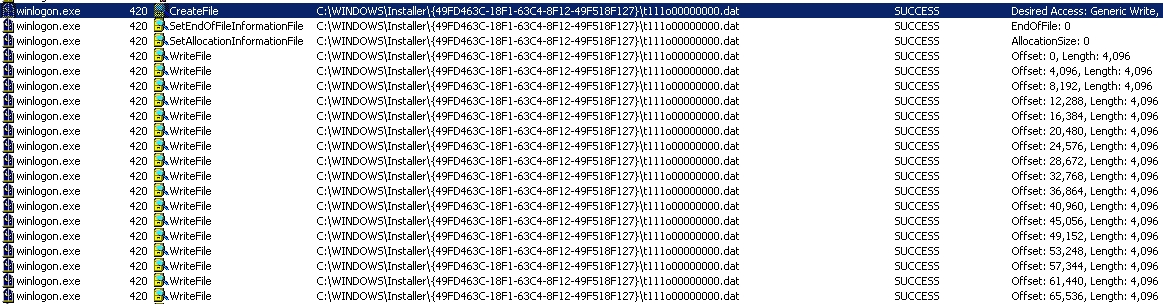

لاحظنا إنشاء الملف "t111o00000000.dat" في دليل حصاد البيانات، كما هو مبين في الجدول الزمني لنظام الملفات التالية:

Thu Jun 14 2012 12:31:34 52719 mac. r/rr-xr-xr-x 0 0 26395-128-5 C:/WINDOWS/Installer/{49FD463C-18F1-63C4-8F12-49F518F127}/09e493e2-05f9-4899-b661-c52f3554c644

Thu Jun 14 2012 12:32:18 285691 …b r/rrwxrwxrwx 0 0 26397-128-4 C:/WINDOWS/Installer/{49FD463C-18F1-63C4-8F12-49F518F127}/t111o00000000.dat

Thu Jun 14 2012 12:55:12 285691 mac. r/rrwxrwxrwx 0 0 26397-128-4 C:/WINDOWS/Installer/{49FD463C-18F1-63C4-8F12-49F518F127}/t111o00000000.dat

4096 ..c. -/rr-xr-xr-x 0 0 26447-128-4

لوحظ أن البرنامج المصاب "winlogon.exe" يكتب هذا الملف من خلال عملية المراقبة (اضغط على الصورة للتكبير):

|

فحص هذا الملف يكشف أنها صورة لشاشة سطح المكتب (اضغط على الصورة للتكبير):

|

وقد لوحظ أن العديد من الوحدات الأخرى توفر قدرات تسلل محددة. عموما، إن وحدات التسلل تكتب ملفات على القرص باستخدام التسمية التالي: XXY1TTTTTTTT.dat. . XX هو رقم وحدة مكون من رقمين ست عشري، Y وهو رقم شبه وحدة وهو مكون من رقم ست عشري، وTTTTTTTT هو تمثيل ست عشري للطابع الزمني يونيكس (أقل 1.3 مليار) ومرتبطة بملف انشاء الوقت .

التشفير

البرمجيات الضارة تستخدم التشفير في محاولة لها لإخفاء البيانات المحصودة في ملفاتdat المعدة للتسلل. ويتم تشفير البيانات المكتوبة على الملفات باستخدام AES-256-CBC( بدون الحشو). ويتكون مفتاح 32 بايت من 8 قراءات من عنوان الذاكرة 0x7ffe0014: عنوان خاص في نظام التشغيل Windows الذي يحتوي على ذات الترتيب المنخفض4 بايت من العدد 100 نانوثانية منذ 1 كانون الثاني/يناير 1601. الرابع يتكون من 4 قراءات إضافية.

تركيبة AES الرئيسية متوقعة بشكل كبير، حيث أن الكمية لتحديث ساعة النظام(HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Config\LastClockRate) يتم تعيينها إلى 0x2625A 100 نانو ثانية بشكل افتراضي، وقراءات الساعة التي تضم المفتاح و الرابع اللذان تؤخذان في تكرار حلقي ضيق:

…

0x406EA4: 8D45C0 LEA EAX,[EBP-0x40]

0x406EA7: 50 PUSH EAX

0x406EA8: FF150C10AF01 CALL DWORD PTR [0x1AF100C]

0x406EAE: 8B4DE8 MOV ECX,DWORD PTR [EBP-0x18]

0x406EB1: 8B45C0 MOV EAX,DWORD PTR [EBP-0x40]

0x406EB4: 8345E804 ADD DWORD PTR [EBP-0x18],0×4

0x406EB8: 6A01 PUSH 0×1

0x406EBA: 89040F MOV DWORD PTR [EDI+ECX],EAX

0x406EBD: FF152810AF01 CALL DWORD PTR [0x1AF1028]

0x406EC3: 817DE800010000 CMP DWORD PTR [EBP-0x18],0×100

0x406ECA: 72D8 JB 0x406EA4

0x406ECC: 80277F AND BYTE PTR [EDI],0x7F

…

مفاتيح AES التالية كانت بين تلك التي وجدت ليتم استخدامها لتشفير السجلات في ملفات DAT. الأول يحتوي على 4 بايت متكررة، في حين أن في المفتاح الثاني، الفرق بين جميع كتل 4 بايت متتالية (مع مبادلة ترتيب بايت) هو 0x2625A .

70 31 bd cc 70 31 bd cc 70 31 bd cc 70 31 bd cc 70 31 bd cc 70 31 bd cc 70 31

bd cc 70 31 bd cc

26 e9 23 60 80 4b 26 60 da ad 28 60 34 10 2b 60 8e 72 2d 60 e8 d4 2f 60 42 37

32 60 9c 99 34 60

في كل قراءات الساعة الـ 64 التي أخذت. القراءات يتم تشفيرها باستخدام مفتاح RSA العام الموجود في الذاكرة (والذي تبدأ وحداته بـ A25A944E)، وتكتب على ملف dat قبل أي بيانات مشفرة أخرى. في التشفير لا يستخدم أي حشو، والذي يسفر بالضبط عن 256 بايت مشفرة. بعد قيم الطابع الزمني المشفرة، الملف يحتوي على عدد من السجلات شفرت بـ AES، وحددت من قبل EAE9E8FF.

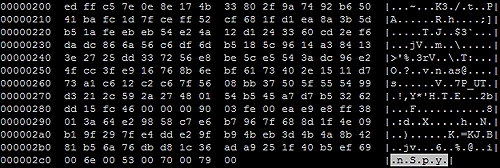

في الواقع، هذه السجلات ليست مشفرة إلا جزئيا: إذا كان طول السجل ليس من مضاعفات 16 بايت (حجم كتلة AES)، فان ما تبقى من وحدات البايت يتم كتابتها على ملف غير مشفر. على سبيل المثال، بعد كتابة "FinSpy" على لوحة المفاتيح، فان وحدة مفتاح السجل الرئيسي أنتجت ما يلي (زائدة عادية ذات أهمية خاصة):

|

إمكانية تنبؤ مفاتيح التشفير AES تسمح لنا بفك التشفير وعرض هذه السجلات المشفرة جزئيا في نص عادي كامل. طبيعة السجلات يعتمد على وحدة وشبه وحدة خاصة. على سبيل المثال، شبه وحدة Y == 5 من وحدة تسلل سكايب XX == 14 ، تحتوي على تمثيل CSV لقائمة جهات الاتصال الخاصة بالمستخدم:

Record # 0 Length: 243 bytes:

ó

@þÿ̳Ð

@

¤b¯Opþ192.168.131.67JRecordingEcsv 0þ-0800UTC DST.1þ2012-07-18 18:00:21.:þ1970-01-01 00:16:00Abhwatch1

Record # 1 Length: 96 bytes:

`USERNAME,FULLNAME,COUNTRY,AUTHORIZED,BLOCKED

Record # 2 Length: 90 bytes:

Zecho123,Echo / Sound Test Service,,YES,NO

Record # 3 Length: 95 bytes:

^bhwatch2,Bahrain Watch,United States,YES,NO

ملف سجلات شبه الوحدة Y==3 يتحول. بعد أن يستخلص نقل ملف سكايب، يتم إنشاء الملف التالي: %USERPROFILE%\Local Settings\Temp\smtXX.tmp .هذا الملف يبدو أنه يحتوي على ملف أرسل / استقبل. وحالما يتم الانتهاء من كتابة smtXX.tmp إلى القرص، يتم كتابة ملف(1431XXXXXXXX.dat) تقريبا في نفس حجم smtXX.tmp. بعد إرسال صورة (من رصاص الشوزن الذي تستخدمه الشرطة في البحرين) إلى مشترك سكايب المصاب كمبيوتره، لوحظ أن الملف 1431028D41FD.dat تتم كتابته إلى القرص. فك الشيفرة كشف ما يلي:

Record # 0 Length: 441 bytes:

¹

@þÿ̳Ð

@

¤b¯Opþ192.168.131.67Abhwatch1Bbhwatch2″CBahrain WatchIreceivedrC:\Documents and Settings\XPMUser\My Documents\gameborev3.jpgJRecording 0þ-0800UTC DST.1þ2012-07-20 12:18:21.:þ2012-07-20 12:18:21

Record # 1 Length: 78247 bytes:

[Note: Record #1 contained the contents of the .jpg file, preceded by hex A731010090051400, and followed by hex 0A0A0A0A.]

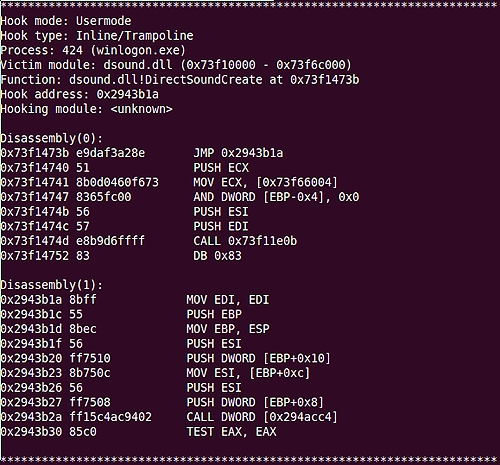

بالإضافة إلى ذلك، فان شبه الوحدة Y==1 تسجل رسائل محادثات سكايب، وشبه الوحدة Y==2 تسجل صوت جميع المشاركين في مكالمة سكايب. تشغيل تسجيل المكالمات يبدو أنه سيزود بواسطة الربط DirectSoundCaptureCreate

|

القيادة والتحكم

هذا المقطع يصف سلوك اتصالات البرمجيات الضارة.

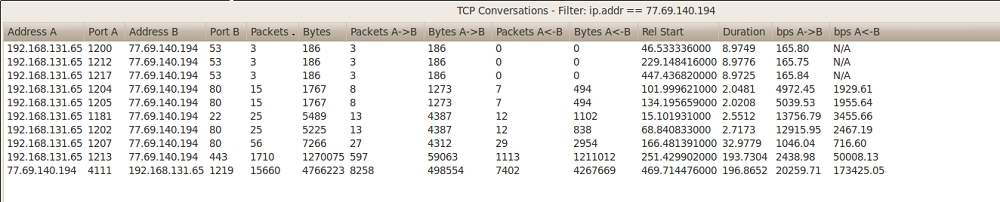

عندما قمنا بفحص عينات من البرمجيات الضارة وجدنا أنها تتصل بملقم على عنوان IP 77.69.140.194

|

(7) بيانات WHOIS تكشف أن ملكية هذا العنوان تعود إلى بتلكو، شركة الاتصالات الرئيسية في البحرين:

inetnum: 77.69.128.0 – 77.69.159.255

netname: ADSL

descr: Batelco ADSL service

country: bh

لمدة تقارب 10 دقائق، لوحظت حركة بين الضحية المصابة والقيادة وسيطرة الكمبيوتر في البحرين.

موجز للحركة عبر حجم المنفذ والمحادثة (انقر على الصورة للتكبير):

|

محادثات VM المصابة إلى الكمبيوتر البعيد على منافذ TCP الخمس التالية :

22

53

80

443

4111

وبناء على مراقبة جهاز مصاب ما تمكنا من تحديد بأن غالبية البيانات تتسلل إلى المضيف البعيد عبر المنافذ 443 و 4111.

192.168.131.65:1213 -> 77.69.140.194:443 1270075 bytes

192.168.131.65:4111 -> 77.69.149.194:4111 4766223 bytes

استنتاجات حول تعريف البرمجيات الضارة

تحليلنا أثمرمؤشرات حول هوية البرمجيات الضارة التي قمنا بتحليلها: (1) سلاسل التصحيح وجدت أن ذاكرة العمليات المصابة تظهر لتحديد المنتج و (2) العينات لديها أوجه تشابه مع البرامج الضارة التي تتواصل مع المجالات التابعة لغاما الدولية.

سلاسل التصحيح الموجودة في الذاكرة

كما لاحظنا سابقا، وجدت العمليات المصابة بأنها تحتوي على سلاسل تشتمل على "finspyv4.01" و "finspyv2" (اضغط على الصورة للتكبير):

y:\lsvn_branches\finspyv4.01\finspyv2\src\libs\libgmp\mpn-tdiv_qr.c

y:\lsvn_branches\finspyv4.01\finspyv2\src\libs\libgmp\mpn-mul_fft.c

y:\lsvn_branches\finspyv4.01\finspyv2\src\target\bootkit_x32driver\objfre_w2k_x86\i386\bootkit_x32driver.pdb

الأوصاف المتاحة للعموم لأداة FinSpy التي جمعتها Privacy International وغيرها ونشرت على Wikileaks(8) تخلق سلسلة من المطالبات حول التشغيل:

- التخطي لـ 40 من أنظمة مكافحة الفيروسات المختبرة

- سرية الاتصال مع المقر

- الرصد الكامل لسكايب (المكالمات والمحادثات ونقل الملفات، فيديو، قائمة جهات الاتصال)

- تسجيل الاتصالات المشتركة مثل المحادثات، البريد الإلكتروني، والصوت والتعدي على الملكية الفكرية (بروتوكول الإنترنت )

- المراقبة الحية عبر الكاميرا والميكروفون

- تتبع البلد آثار المستهدفين

- الاستخراج الهادئ للملفات من القرص الصلب

- عملية تستند على المسجل الرئيسي لسرعة التحليل

- التشريح البعيد والحي للنظام المستهدف

- فلاتر متقدمة لتسجيل المعلومات الهامة فقط

- دعم أنظمة التشغيل الأكثر شيوعا (ويندوز، ماك OSX و لينكس)

- سلوك مشترك مع نموذج يتصل بغاما

الجهاز الظاهري المستخدم من قبل المعبئ لديه تسلسل خاص جدا من أجل تنفيذ التعليمات البرمجية الافتراضية، على سبيل المثال:

66 C7 07 9D 61 mov word ptr [edi], 619Dh

C6 47 02 68 mov byte ptr [edi+2], 68h

89 57 03 mov [edi+3], edx

C7 47 07 68 00 00 00 mov dword ptr [edi+7], 68h

89 47 08 mov [edi+8], eax

C6 47 0C C3 mov byte ptr [edi+0Ch], 0C3h

استنادا إلى هذا، أنشأنا توقيعا من البرمجيات الضارة البحرينية، التي اشتركنا فيها مع باحث آخر حدد هوية النموذج الذي يتقاسم تشويشاً افتراضياً مماثلا . وهذا هو النموذج :

md5: c488a8aaef0df577efdf1b501611ec20

sha1: 5ea6ae50063da8354e8500d02d0621f643827346

sha256: 81531ce5a248aead7cda76dd300f303dafe6f1b7a4c953ca4d7a9a27b5cd6cdf

العينة ترتبط بالمجالات التالية:

tiger.gamma-international.de

ff-demo.blogdns.org

المجال tiger.gamma-international.de لديه معلومات Whois التالية (9):

Domain: gamma-international.de

Name: Martin Muench

Organisation: Gamma International GmbH

Address: Baierbrunner Str. 15

PostalCode: 81379

City: Munich

CountryCode: DE

Phone: +49-89-2420918-0

Fax: +49-89-2420918-1

Email: info@gamma-international.de

Changed: 2011-04-04T11:24:20+02:00

مارتن مونش هو ممثل غاما الدولية، وهي الشركة التي تبيع "تقنية متقدمة للمراقبة ورصد الحلول". إحدى الخدمات التي يقدمونها هي FinFisher: IT Intrusion، بما في ذلك أداة FinSpy. هذه العلامات تشير إلى أن العينة المطابقة التي قدمت لنا قد تكون نسخة تجريبية لمنتج FinFisher لكل مجال ff-demo.blogdns.org .

قمنا بربط مجموعة من شيفرة افتراضية جديدة من تقنيات التشويش في العينات البحرينية لثنائي آخر يتصل مع عناوين غاما الدولية للملكية الفكرية. مأخوذة جنبا إلى جنب مع استخدام واضح لـ "FinSpy" في سلاسل التصحيح الموجودة في العمليات المصابة، لدينا شك في أن البرمجيات الضارة هي جهاز FinSpy ذات التسلل البعيد . وهذا دليل يبدو أنه يتفق مع النظرية بأن المعارضين في البحرين الذين تلقوا هذه الرسائل الإلكترونية كانوا مستهدفين بأداة FinSpy، وقد تمت التهيئة لاختراق معلوماتهم المحصودة على ملقمات في فضاء بروتوكول الإنترنت في البحرين. وإذا لم تكن هذه هي الحالة، فإننا ندعو غاما الدولية للشرح.

التوصيات

عينات من مرفقات البريد الإلكتروني تمت مشاركتها مع أفراد مختارين داخل المجتمع الأمني، ونحن نحث بقوة شركات برامج مكافحة الفيروسات والباحثين في مجال الأمن على مواصلة الطريق حيث توقفنا.

أن نكون حذرين من فتح المرفقات غير المرغوب فيها التي تردنا عن طريق البريد الإلكتروني وسكايب أو أي آلية أخرى للاتصالات. إذا كنت تعتقد أنك مستهدف فهذا يدفعك إلى توخي الحذر خصوصا عند تنزيل الملفات عبر الإنترنت، وحتى عبر الروابط التي يزعم بأنه يتم إرسالها من قبل أصدقاء.

Footnotes

- http://www.finfisher.com/

- http://owni.eu/2011/12/15/finfisher-for-all-your-intrusive-surveillance-needs/#SpyFiles

- http://blogs.aljazeera.com/profile/melissa-chan

- This technique was used in the recent Madi malware attacks.

- http://www.finfisher.com/

- Unpacking Virtualised Obfuscators by Rolf Rolles – http://static.usenix.org/event/woot09/tech/full_papers/rolles.pdf

- http://whois.domaintools.com/77.69.140.194

- E.g. http://wikileaks.org/spyfiles/files/0/289_GAMMA-201110-FinSpy.pdf

- http://whois.domaintools.com/gamma-international.de

25 تموز/يوليو 2012

رابط النص الأصلي

اقرأ أيضا

- 2024-11-13وسط انتقادات للزيارة .. ملك بريطانيا يستضيف ملك البحرين في وندسور

- 2024-08-19"تعذيب نفسي" للمعتقلين في سجن جو

- 2024-07-07علي الحاجي في إطلالة داخلية على قوانين إصلاح السجون في البحرين: 10 أعوام من الفشل في التنفيذ

- 2024-07-02الوداعي يحصل على الجنسية البريطانية بعد أن هدّد باتخاذ إجراءات قانونية

- 2024-06-21وزارة الخارجية تمنع الجنسية البريطانية عن ناشط بحريني بارز